Funktionsweise und Risiken vom MIRAI Botnet

Botnets sind Zusammenschlüsse von Geräten, die von Cyberkriminellen kontrolliert und zur Durchführung von verschiedensten Cyberoperationen verwendet werden. Die Geräte eines Botnets werden mit Malware, Viren, Würmern oder Trojanern infiziert und ermöglichen darüber die kollektive Fernsteuerung durch Cyberkriminelle. Dieser Artikel beleuchtet die Funktionsweise des Botnetzes MIRAI.

Was sind Cyberoperationen?

Cyberoperationen umfassen geplante, strategische und taktische Handlungen, die im digitalen Raum (Cyberraum) durchgeführt werden. Ziel ist dabei meist die Gewinnung von Informationen, das Schützen von Daten oder die Beeinflussung von gegnerischen Netzwerken und Infrastrukturen.

Zu bekannten Cyberoperationen, für die Botnetze verwendet wurden, zählen:

- DDoS-Angriffe

- Phishing

- Cryptomining

- Datendiebstähle

- Ransomware

2. Allgemeine Funktion der MIRAI-Malware

Zu einem der bekannteren Botnetze gehört MIRAI, welches für Distributed Denial of Service Angriffe auf den Blog Krebs on Security, den DNS Provider Dyn, der liberische Telekommunikationsanbieter Lonestar sowie auf einige weitere Ziele bekannt ist. Der Source-Code der ursprünglichen Malware für MIRAI wurde im Jahre 2016 veröffentlicht, seither haben sich viele eigenständige Botnet-Cluster gebildet, die schätzungsweise hunderttausende Geräte umfassen.

Allgemein infiziert Mirai im Wesentlichen Internet of Things (IoT) Geräte, die auf dem Betriebssystem Linux aufgesetzt sind. Dabei wurden hauptsächlich IP-Kameras, Videorekorder und Router für den Heimgebrauch attackiert, wobei IP-Kameras mit der „Dahua Firmware“ oder dem „NETSurveillance“ Interface den größten Teil der infizierten Geräte ausmachten. Die Infizierung der IoT-Geräte gelang durch weak oder default Credentials sowie aufgrund von Schwachstellen in den angegriffenen Protokollen der Geräte.

Die Funktionsweise der Komponenten der Mirai-Malware und wie diese Botnetze wachsen lässt, soll im Folgenden erläutert werden.

3. Komponenten von MIRAI

Die ursprüngliche Version der Mirai Malware durchlief ursprünglich drei Phasen zur Kompromittierung von Geräten und Bilden des Botnets:

- Scannen nach infizierbaren Geräten

- Ausnutzen der gefundenen Schwachstellen

- Erzwingen von Kommunikation mit Command and Control Infrastruktur

Hinter jedem dieser Schritte stehen dazugehörige Module für:

- Scanning

- Exploitation

- Communication

Der im Jahre 2016 veröffentlichte Sourcecode von Mirai war in der Programmiersprache C geschrieben. Die genaue Funktion der einzelnen Komponenten wird nun im Detail, mit Codebeispielen, betrachtet:

3.1 Mirai Scanning Module

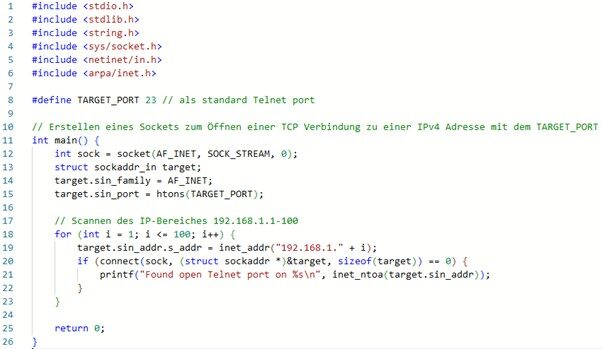

Bei den Scanning Modulen, welche zum Aufspüren von infizierbaren Geräten dienen, wurde die socket library von C verwendet, um TCP SYN Pakete an zufällig generierte IPs im Internet zu verschicken. Dabei wird in der Fassung von 2016 der Malware geprüft, ob telnet oder ssh aktiv ist. Bei späteren Varianten kamen noch weitere Protokolle, wie CWMP, HTTPS, FTP und SSH dazu.

Eine simple Version eines Scanning Moduls für telnet kann der folgenden Abbildung entnommen werden:

Wenn für das gescannte Protokoll ein offener Port gefunden wurde, erfolgt ein weiterer Check, der prüft, ob „BusyBox“ auf dem Ziel-Gerät läuft. Dies wird durch ein sogenanntes „Loader-Programm” durchgeführt. Bei „BusyBox“ handelt es sich um ein Toolset, dass auf ressourceneingeschränkten Geräten, die auf Linux/Unix basiert sind, läuft.

Der spezifische Check nach „BusyBox“ war in dem 2016 veröffentlichten Sourcecode vorhanden und führte dazu, dass lediglich Geräte mit diesem Toolset infiziert wurden. Zusätzlich zu diesem Check wurde eine Blacklist mit IPs in die Scanning-Module implementiert, die bestimmte IPs, wie zum Beispiel die des Amerikanischen Verteidigungsministeriums, ausschloss.

3.2 Mirai Exploitation Module

Bei erfolgreicher Identifizierung eines infizierbaren Gerätes wurden die Exploitation-Module von Mirai aktiv. Dabei wurden entweder bekannte Schwachstellen in den genannten Protokollen ausgenutzt oder Default Credentials getestet sowie Bruteforce-Angriffe ausgeführt.

Bei der Ausnutzung von Default Credentials wurde ein Wörterbuch-Angriff initiiert, der aus einer Liste von 62 Credentials 10 Nutzername/Passwort-Paare aussuchte und diese auf dem Ziel-Gerät probierte.

In der ursprünglichen Ausführung von Mirai wurde die telnet-library von C verwendet, um eine Verbindung zu dem Ziel aufzubauen und folglich Befehle auszuführen. Bei erfolgreicher Anmeldung wurden die IP des Ziel-Gerätes sowie die verwendeten Credentials an einen Report Server geschickt. Von einem Server der C2-Infrastruktur wird nun, durch das „loader Programm“, gerätespezifische Malware (also nach Version zum Beispiel) geladen.

Bei erfolgreicher Infizierung startet Mirai umgehend damit seine Existenz zu verschleiern, beginnend damit die heruntergeladene Binary der Malware zu löschen und den dazugehörigen Prozessnamen zu verschlüsseln.

Zudem werden alle anderen Kommunikationsmöglichkeiten des Gerätes geschlossen, sodass es nicht durch andere Malware infiziert werden oder von dem ursprünglichen Betreiber remote erreicht werden.

Darüber hinaus wird sofort damit begonnen, nach weiteren Geräten zu scannen, um die Infektion auszuweiten. Ein infiziertes Gerät verbleibt dann, außer dem Scannen nach weiteren Geräten, nur in Kommunikation mit der C2-Infrastruktur.

3.3 Mirai Communication Module

Die Kommunikation mit der C2-Infrastruktur findet vollkommen über ein Custom-TCP-Protokoll statt, welches ebenfalls die Socket-library von C nutzt. Diese wird zum Schutz der laufenden Kommunikation verschlüsselt, im Rahmen der 2016 veröffentlichten Variante von Mirai erfolgte dies über XOR-Verschlüsselung.

Die IP-Adressen der C2-Server wurden außerdem ursprünglich gehardcoded, später dann aber für weitere Obfuscation mittels Domain Generation Algorithmen (DGAs) implementiert. Beide Varianten wurden dann aber durch das Nutzen von packed Binaries zur Verschleierung der C2-Kommunikation abgelöst.

Über das Communication Module wird den infizierten Geräten dann über die C2-Server mitgeteilt, welche Art von Angriff ausgeführt werden soll. Hierbei wurden eine Vielzahl verschiedenster DDoS-Angriffsarten beobachtet, wie HTTP, UDP und DNS Flooding.

Das sind die am häufigsten angegriffenen Ports:

- 80 (HTTP)

- 53 (DNS)

- 443 (HTTPS)

- 20000 (DNP3)

- 25565 (Minecraft Server normalerweise)

- 23594 (Runescape Server)

Die Bedrohung durch das Botnet MIRAI

Das Botnet MIRAI stellt eine erhebliche Bedrohung für die Cybersicherheit dar, insbesondere durch seine Fähigkeit, IoT-Geräte zu infizieren und für großangelegte Cyberangriffe zu nutzen. Seit der Veröffentlichung des Source-Codes im Jahr 2016 hat sich MIRAI durch viele Varianten weiterentwickelt, die weltweit zahlreiche Geräte betreffen. Seine Hauptziele sind IoT-Geräte, die oft unzureichend gesichert sind und somit ein leichtes Ziel für Cyberkriminelle darstellen.

Kernprobleme und Auswirkungen:

- IoT-Anfälligkeit: Viele IoT-Geräte verfügen über schwache oder standardmäßige Zugangsdaten, die es der MIRAI-Malware ermöglichen, sich schnell auszubreiten.

- Vielseitige Angriffe: MIRAI wird hauptsächlich für DDoS-Angriffe genutzt, kann aber auch für Phishing, Cryptomining und Datendiebstähle eingesetzt werden.

- Schnelle Ausbreitung: Die Malware nutzt Schwachstellen in Geräten und Protokollen aus und kann sich rasch in großen Netzwerken verbreiten.

- Komplexe Kommunikation: Die Nutzung von Custom-TCP-Protokollen und XOR-Verschlüsselung macht die Kommunikation mit der C2-Infrastruktur schwer nachvollziehbar.

Empfohlene Maßnahmen:

- Starke Authentifizierung: Verwendung komplexer Passwörter und regelmäßige Updates von Zugangsdaten.

- Regelmäßige Updates: Firmware- und Sicherheitsupdates für IoT-Geräte sollten regelmäßig durchgeführt werden.

- Netzwerksegmentierung: Trennung von IoT-Geräten von kritischen Netzwerkinfrastrukturen.

Insgesamt unterstreicht das Botnet MIRAI die Notwendigkeit verstärkter Sicherheitsmaßnahmen für IoT-Geräte, um die Integrität von Netzwerken zu schützen und die Risiken von Cyberangriffen zu minimieren.

FAQs – Fragen zum MIRAI Botnet

Wie funktioniert das MIRAI Botnetz?

Das MIRAI Botnetz infiziert IoT-Geräte, indem es bekannte Schwachstellen und schwache Zugangsdaten ausnutzt. Es nutzt diese Geräte, um sie in ein Netzwerk zu integrieren, das für DDoS-Angriffe und andere schädliche Aktivitäten verwendet wird. Die Kommunikation mit der zentralen Steuerung erfolgt über verschlüsselte Protokolle.

Wie infiziert MIRAI IoT-Geräte?

MIRAI nutzt schwache oder voreingestellte Zugangsdaten sowie bekannte Schwachstellen in IoT-Geräten aus. Es scannt das Internet nach anfälligen Geräten und integriert sie in sein Botnetz. Dadurch kann es die Kontrolle über eine große Anzahl von Geräten übernehmen, um sie für schädliche Aktivitäten zu nutzen.

Welche Arten von Angriffen führt MIRAI aus?

Das Botnetz wird hauptsächlich für Distributed Denial of Service (DDoS) Angriffe eingesetzt, um Netzwerke und Dienste zu überlasten. Es kann jedoch auch für andere schädliche Aktivitäten wie Phishing oder Cryptomining genutzt werden. Diese vielseitige Einsatzfähigkeit macht MIRAI zu einer anhaltenden Bedrohung für die Cybersicherheit.

Wie kann man sich vor MIRAI schützen?

Verwenden Sie komplexe Passwörter und ändern Sie voreingestellte Zugangsdaten regelmäßig. Halten Sie die Firmware Ihrer IoT-Geräte aktuell und segmentieren Sie Ihr Netzwerk, um kritische Systeme zu schützen. Durch diese Maßnahmen können Sie das Risiko einer Infektion erheblich reduzieren.

Woran erkennt man einen vom Botnet MIRAI angelegten DDoS-Angriff?

Ein MIRAI DDoS-Angriff zeigt sich durch eine plötzliche Überlastung von Netzwerkressourcen, die zu Serviceunterbrechungen führt. Typische Anzeichen sind langsame Netzwerkgeschwindigkeiten, Unerreichbarkeit von Webseiten und erhöhte Bandbreitennutzung. Die Angriffe zielen oft auf spezifische Ports wie 80 (HTTP) oder 443 (HTTPS).

Ihr Unternehmen wird durch eine Cyberattacke bedroht?

Weitere spannende Beiträge

-

- Bedrohungen

- Ransomware

Double Extortion: Warum Ransomware trotz Backup gefährlich ist

Zum BeitragFür viele Unternehmen ist es der absolute Albtraum: Eben noch funktionierten die Daten reibungslos, und im nächsten Moment sind sie vollständig verschlüsselt und unzugänglich. Ransomware-Angriffe sind längst keine Seltenheit mehr, und ein besonders häufiges Szenario ist die sogenannte Double Extortion. Was sich dahinter verbirgt und wie solche Angriffe ablaufen, erläutert der folgende Beitrag. Was versteht […]

-

- Bedrohungen

- Ransomware

Was ist Ransomware? Definition, Risiken & Schutzmaßnahmen

Zum BeitragRansomware ist heutzutage eine der wohl schlimmsten Bedrohungen für Unternehmen im Rahmen von Cyberangriffen. Es bedeutet zumeist, dass ein Unternehmen, sofern es nicht entsprechend aufgestellt war, jegliche Systeme neu konfigurieren und zurücksetzen darf. Ransomware Definition: Ransomware setzt sich aus den Begriffen „ransom“ (engl. „Lösegeld“) und „ware“ (Kurz: Software) zusammen. Es handelt sich hierbei um eine […]

Wir stehen Ihnen mit unserer Erfahrung zur Seite.

Sie wünschen sich eine persönliche Beratung? Melden Sie sich gern per ausgefülltem Formular oder Anruf bei uns.

Joanna Lang-Recht

Director IT Forensics

24/7 IT-Notfallhilfe

0180 622 124 6

20 Ct./Anruf aus dem Festnetz, Mobilfunk max. 60 Ct./Anruf

Direkt Kontakt aufnehmen

it-forensik@intersoft-consulting.de